时间:2022-10-31 06:32:38来源:本站整理作者:点击:

授权转载,文章来源:“大余xiyou” 博客

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

0x01 前言

xray是一款由长亭科技出品的可以使用HTTP/HTTPS代理进行被动扫描的安全工具,这款工具非常好用,废话不多说开始,请下载的时候选择最新的版本下载。

支持功能如下:

独立的URL扫描

基于HTTP的被动代理扫描,同时支持HTTPS

SQL注入检测模块

命令注入检测模块

任意重定向检测模块

路径遍历模块

Xray扫描器内置插件

XSS漏洞检测 (key: xss):利用语义分析的方式检测XSS漏洞

SQL 注入检测 (key: sqldet):支持报错注入、布尔注入和时间盲注等

命令/代码注入检测 (key: cmd_injection):支持 shell 命令注入、PHP 代码执行、模板注入等

目录枚举 (key: dirscan):检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件

路径穿越检测 (key: path_traversal):支持常见平台和编码

XML 实体注入检测 (key: xxe):支持有回显和反连平台检测

poc 管理 (key: phantasm):默认内置部分常用的 poc,用户可以根据需要自行构建 poc 并运行。文档

文件上传检测 (key: upload):支持常见的后端语言

弱口令检测 (key: brute_force):社区版支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典

jsonp 检测 (key: jsonp):检测包含敏感信息可以被跨域读取的 jsonp 接口

ssrf 检测 (key: ssrf):ssrf 检测模块,支持常见的绕过技术和反连平台检测

基线检查 (key: baseline):检测低 SSL 版本、缺失的或错误添加的 http 头等

任意跳转检测 (key: redirect):支持 html meta 跳转、30x 跳转等

CRLF 注入 (key: crlf_injection)

检测 HTTP 头注入,支持 query、body 等位置的参数

0x02 安装

本次操作的环境是kali-2020.4,下载的是xray_linux_amd64.zip版本,支持linux、windows、mac环境,安装很简单,直接下载到本地就行,下载地址:

0x03 xray基础使用

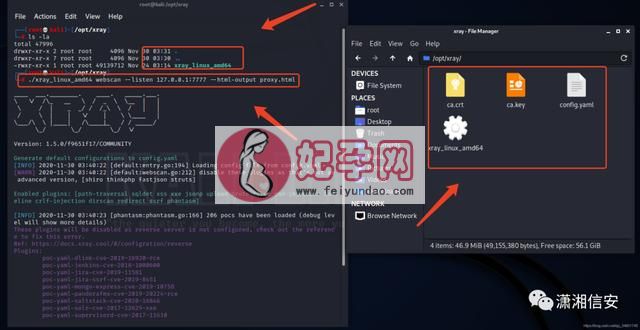

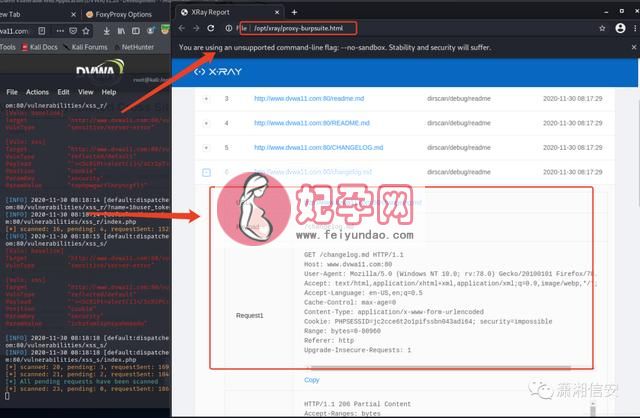

下载完成后,使用该命令执行,可看到执行的命令意思是开启本地7777端口进行流量监听,并把流量监听挖掘的漏洞情况保存到proxy.html文件内,并生成了ca证书和key,以及proxy.html文件。

xray_linux_amd64 webscan --listen 127.0.0.1:7777 --html-output proxy.html

这里将ca导入到firefox浏览器即可扫描https网站的流量了,方法和渗透测试-地基篇-W13scan流量挖漏洞(十三)一样,就不讲解了。

然后继续在firefox设置下代理,添加一个xray本地7777端口的代理。

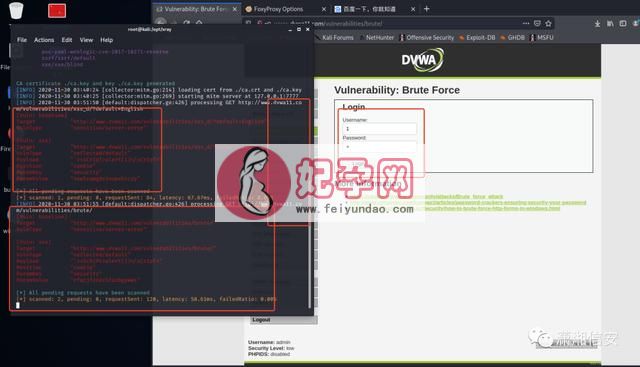

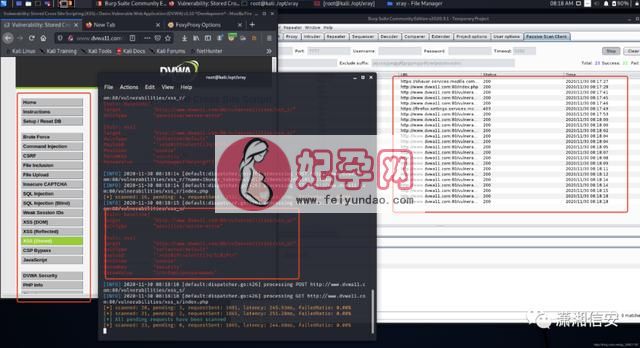

继续到本地搭建的DVWA查看结果:

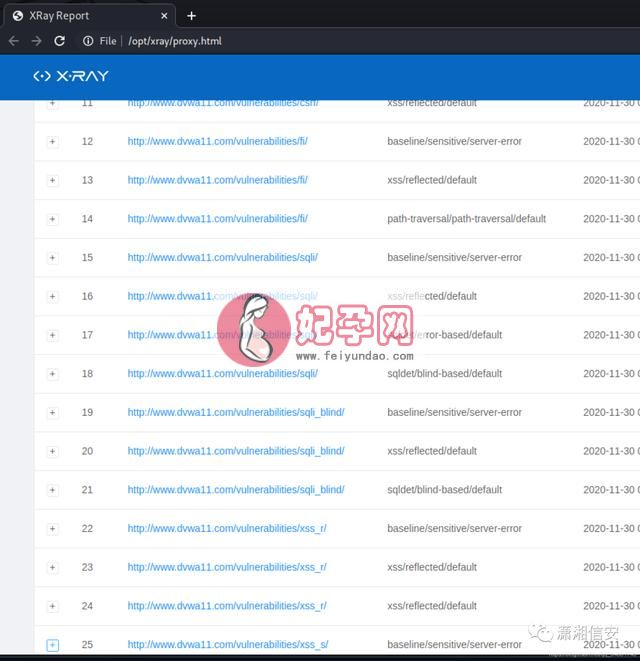

这边把大部分的DVWA页面功能都浏览点击了一遍后:

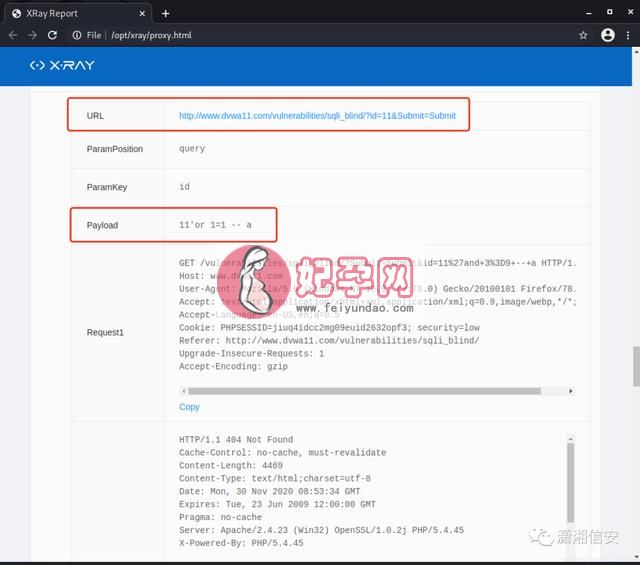

该工具很好用,操作也很简单,执行后会自动挖掘访问过的流量,小心操作!可看到存在漏洞都会有数据包和playload等列举出来。

其他常用的命令方式:

单个url检测

xray_windows_amd64.exe webscan --url "http://example.com/?a=b"

使用HTTP代理发起被动扫描,运行被动扫描。

xray_linux_amd64 webscan --listen 127.0.0.1:7777 --html-output proxy.html

指定模块扫描

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --url http://test.com

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --proxy 127.0.0.1:7777

0x04 xray联动burpsuite自动挖洞

这里环境还是kali-2020.4最新版本。首先要下载插件:passive-scan-client github

https://github.com/c0ny1/passive-scan-client/releases

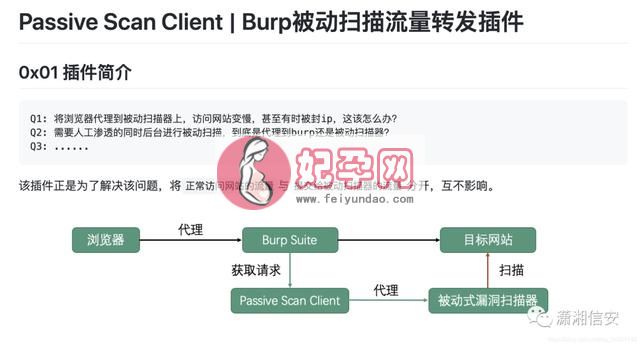

插件原理:

该插件正是为了解决该问题,将正常访问网站的流量与提交给被动扫描器的流量分开,互不影响。

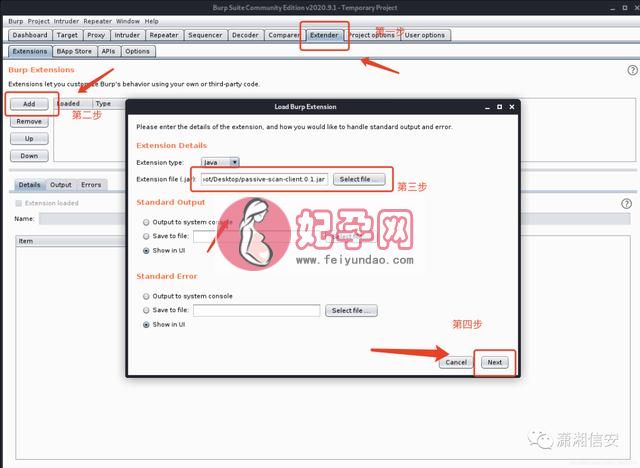

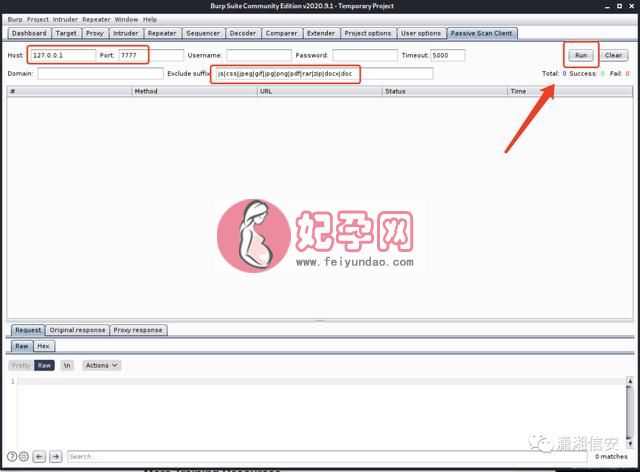

打开kali-burpsuite导入passive-scan-client.0.1.jar:

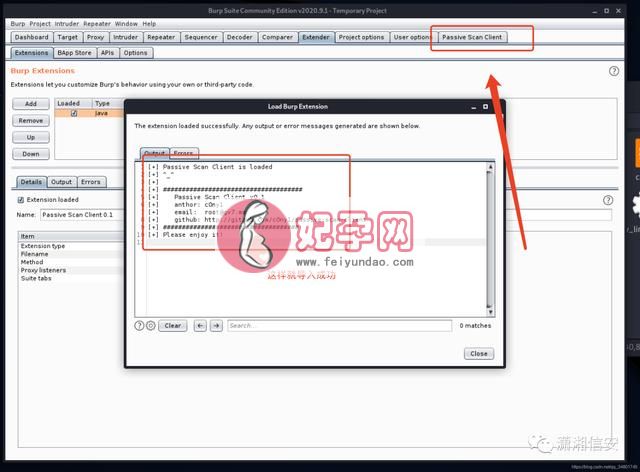

这样就导入成功,多出一个模块栏:Passive Scan Client

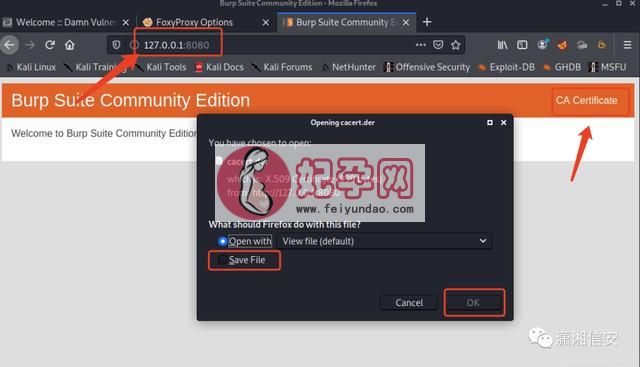

这里有个前提,Xray的ca证书已经导入了,但是burpsuite的ca证书没导入,这里需要导入下,不然HTTPS流量burpsuite无法抓取:

这里下载导入即可,如果连burpsuite如何连接浏览器抓包都不会,那就自己去百度下吧…导入方法和前面一样,全选!!

开始设置Passive Scan Client:

这里的原理前面也贴了,我在简单说一遍,方便的是我们在利用burpsuite抓包分析页面的时候,所有的数据都会通过Passive Scan Client插件转发到设置的本地7777端口上,也就是xray上,然后xray会自动挖掘所有转发过来的流量信息并查找到漏洞记录在html文件中。

这里还可以限定转发出去的数据包类型等等!RUN即可!

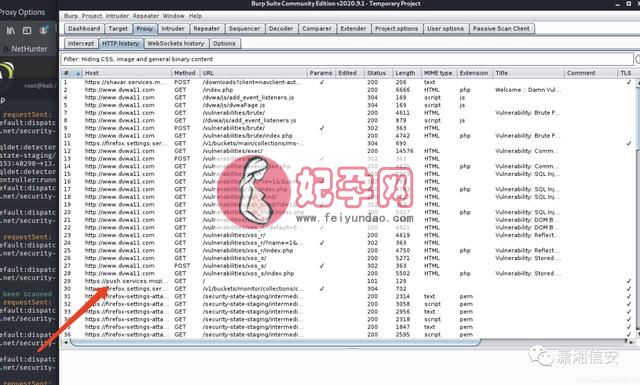

可看到通过浏览执行一些模块,burpsuite获取到了所有流量后,自动转发到了xray上,xray进行了自动挖洞扫描,发现了sql、xxs等等漏洞和playload方法…

可看到burpsuite历史数据包中的情况,在调试的时候,修改后的数据情况,也会发送过去扫描,非常的方便。

passive-scan-client.0.1.jar还支持的工具:

GourdScanV2 由ysrc出品的基于sqlmapapi的被动式漏洞扫描器

w13scan Passive Security Scanner (被动安全扫描器)

Fox-scan 基于sqlmapapi的主动和被动资源发现的漏洞扫描工具

SQLiScanner 一款基于sqlmapapi和Charles的被动SQL注入漏洞扫描工具

sqli-hunter 基于sqlmapapi,ruby编写的漏洞代理型检测工具

passive_scan 基于http代理的web漏洞扫描器的实现

目前来说各有各的好处和好用的地方,这里还有很多骚操作,高级别的渗透方法,不在地基篇将了,这是最基础的!

目前测试中感觉xray也是最好用的!好好利用该工具,在挖掘SRC或者挖掘漏洞时候,可以减少非常多的时间。加油~

,Copyright 2022-2026 feiyundao.com 〖妃孕岛〗 版权所有 备案号 :陕ICP备2022000637号-3

声明: 本站文章均来自互联网,不代表本站观点 如有异议 请与本站联系 本站为非赢利性网站 不接受任何赞助和广告